Det er meget vigtigt at beskytte din vigtigste e-mail-konto. Nogle af de effektive metoder til at beskytte din e-mail-adgangskode er ved at bruge tastetrykke-krypteringssoftware, et virtuelt tastatur, autofyld browserudvidelser osv., Men vi er stadig nødt til at være forberedt på det værste, hvilket er hvad hvis en hacker formår at få fat i din adgangskode? Svaret er at bruge en to-faktor autentificering, også kendt som 2-trins verifikation.

For nylig finder du en masse populære store onlinetjenester som Google, Facebook, Dropbox, LastPass og Microsoft, der giver dig mulighed for at konfigurere totrinsbekræftelse til din konto. Du kan enten konfigurere din telefon til at modtage SMS eller taleopkald eller installere en autentificeringsapp på din smartphone, der genererer en sikkerhedskode. På overfladen virker ovenstående metode sikker, men er faktisk ineffektiv mod moderne trusler som phishing og mobil malware, der kan aflytte SMS-beskeder.

En enhed, der er mere sikker til at blive brugt som 2. faktor-godkendelse, ville være YubiKey . Grundlæggende er YubiKey en lille, men vandbestandig enhed, der ikke kræver drivere eller batterier for at arbejde. Alt hvad du skal gøre er at indsætte YubiKey i en USB-port, og at røre ved sensoren udfører automatisk 2. trin-godkendelse. Hvis du har købt en YubiKey, viser vi dig her, hvordan du konfigurerer din YubiKey med Google, LastPass og KeePass.

Konfigurer YubiKey med Google

Din Google-konto kan være den vigtigste online-konto, hvis du har tilmeldt dig andre tjenester med din Gmail. Før du begynder at konfigurere din YubiKey med en Google-konto, skal du sikre dig, at du udfører trinnene nedenfor ved hjælp af Google Chrome-browseren, fordi andre browsere som Firefox i øjeblikket ikke understøtter U2F-protokollen.

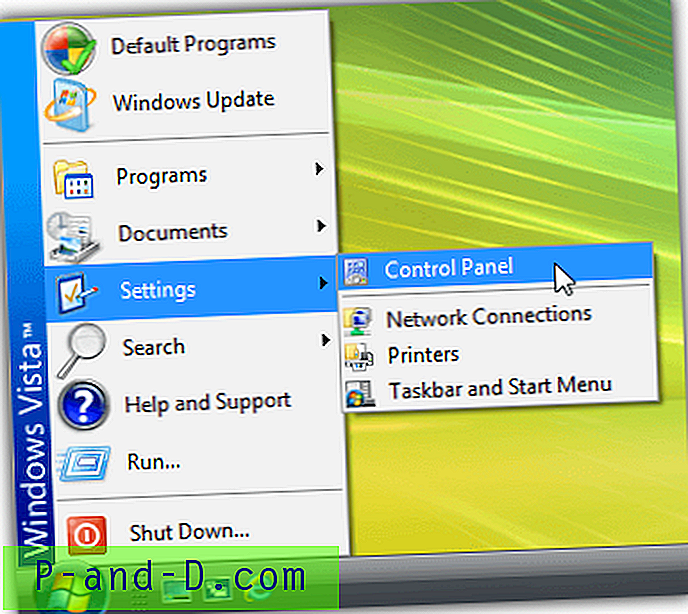

1. Besøg https://accounts.google.com/SmsAuthConfig, og klik på knappen " Start setup ".

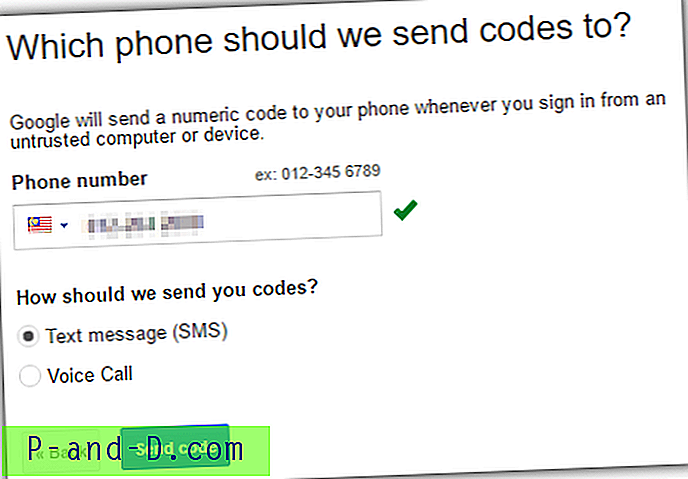

2. Indtast dit telefonnummer, og vælg enten at modtage koden via sms eller stemmekald, og klik derefter på " Send kode ".

3. Du modtager en 6-cifret bekræftelseskode på din telefon, som skal indtastes i det næste trin efterfulgt af at klikke på knappen Bekræft .

4. Klik på Næste for at stole på den aktuelle computer efterfulgt af Bekræft for at aktivere totrinsbekræftelse.

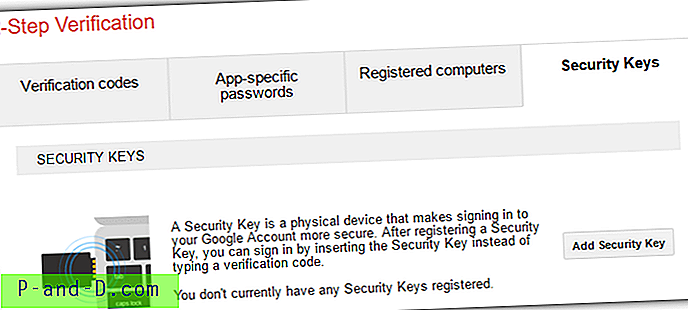

5. Klik på fanen “ Sikkerhedstaster ” på siden 2-trinsbekræftelse og klik på knappen “ Tilføj sikkerhedsnøgle ”.

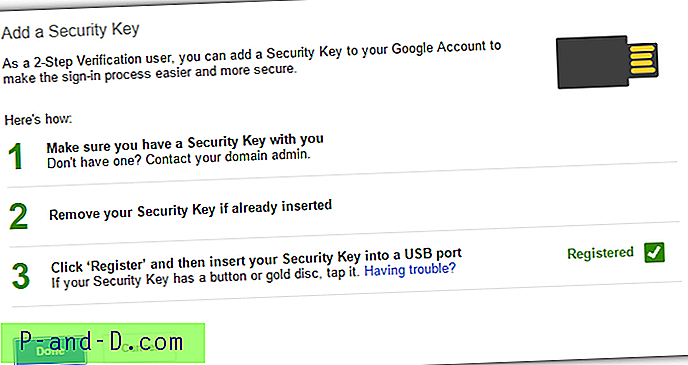

6. Indsæt din YubiKey i USB-porten, og klik på knappen Registrer .

7. Tryk på YubiKey-sensoren, når du bliver bedt om det. Done-knappen aktiveres, så du kan klikke, når den er færdig med at registrere din YubiKey med din Google-konto.

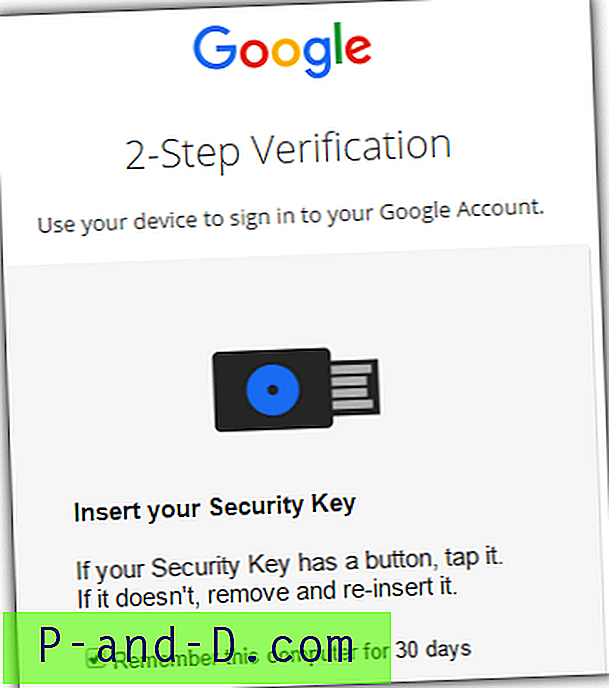

Google husker den aktuelt loggede computer gennem browsercookies i 30 dage uden at bede dig om at gennemgå totrinsbekræftelsen. Efter 30 dage, eller hvis cookies ryddes, vil du logge på din Google-konto bede dig om at bruge din YubiKey-enhed til at logge ind.

Konfigurer YubiKey med LastPass

LastPass er den mest populære online skybaserede password manager, der kan hjælpe dig med at bruge forskellige og komplekse adgangskoder til hver konto. Det er yderst vigtigt at beskytte din hovedadgangskode, fordi hvis nogen formår at stjæle din hovedadgangskode, har de adgang til alle dine konti, der er gemt i din adgangskodeadministrator. YubiKey kan give et yderligere stærkt lag beskyttelse oven på din hovedadgangskode.

1. Besøg LastPass-kontoindstillinger.

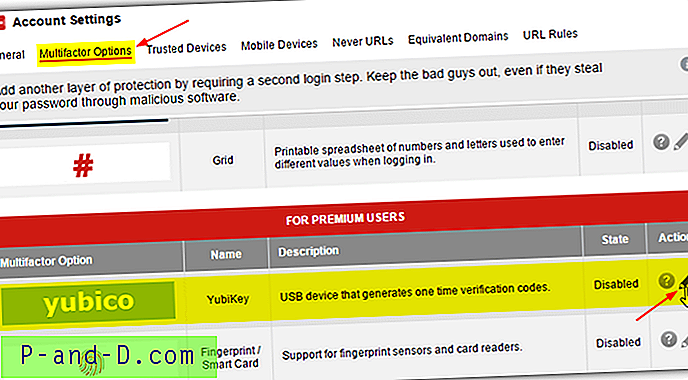

2. Klik på Multifaktorindstillinger

3. Rul ned til YubiKey, og klik på ikonet Rediger.

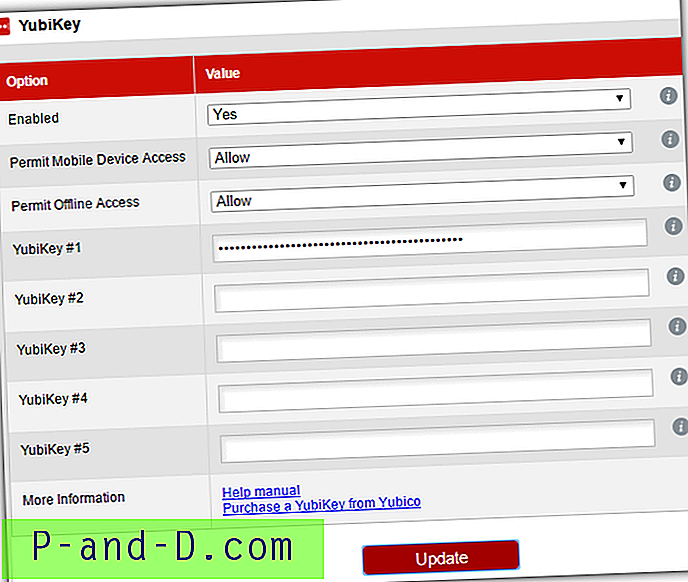

4. Vælg Ja- indstillingen for Aktiveret, valgfri eller tillad ikke for adgang til offline og mobil enhed. Klik på YubiKey # 1, og berør YubiKey's sensor, der automatisk udfylder det første slot med maskerede tegn for at knytte din YubiKey til din LastPass-konto.

5. Klik på knappen Opdater .

Yderligere bemærkninger : Brug af YubiKey med LastPass kræver et LastPass Premium-abonnement til $ 1 pr. Måned eller $ 12 pr. År, hvilket er meget billigere sammenlignet med Dashlane Premium.

Konfigurer YubiKey med KeePass

KeePass betragtes som en af de bedste, hvis ikke den bedste lokale adgangskodeadministrationssoftware, hovedsageligt fordi den er open source, fleksibel og meget udvidelig ved hjælp af plugins. Mens KeePass har sin egen unikke teknologi kendt som Secure Desktop, der effektivt beskytter din hovedadgangskode mod keyloggers, er det stadig godt at styrke dit krypterede KeePass-hvælv yderligere med en fysisk YubiKey-andenfaktor.

Hvis du har brugt KeePass, skulle du have vidst, at det er mindre brugervenligt og kræver manuel konfiguration på de fleste indstillinger. Desværre fungerer YubiKey ikke ud af kassen selv efter installation af plugin. Her er trinene til at konfigurere din YubiKey med KeePass.

1. Download YubiKey Personalization Manager, og installer.

2. Indsæt din YubiKey i en USB-port, og kør YubiKey-personaliseringsværktøj .

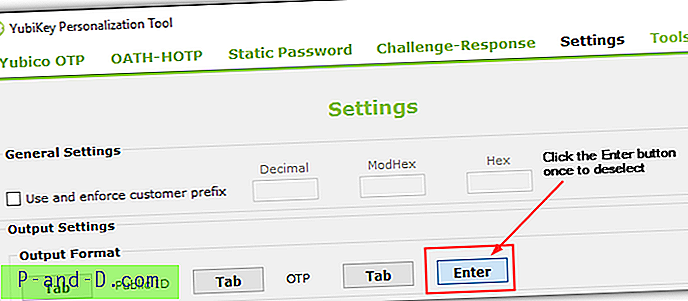

3. Gå til Indstillinger, og klik på Enter-knappen en gang ved hjælp af musemarkøren til at fravælge indstillingen. Ændringen gemmes automatisk, når du har fjernet markeringen af Enter-knappen.

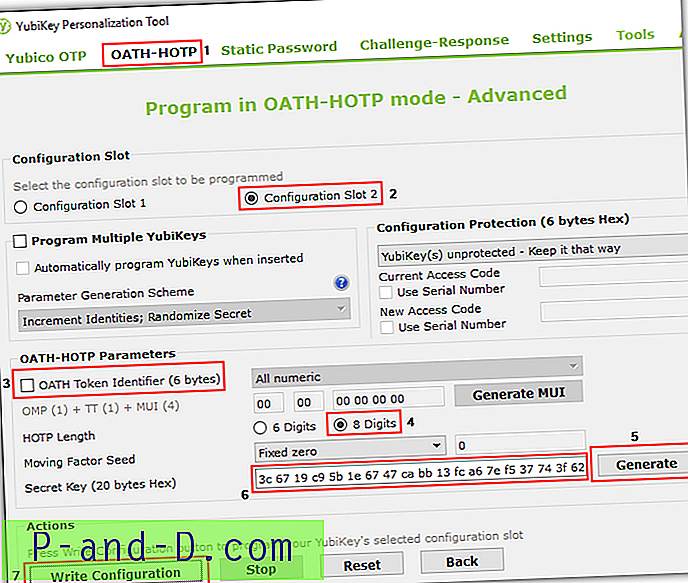

4. Gå til OATH-HOTP, vælg Konfigurationsslot 2 (som standard slot 2 er ubrugt), fjern markeringen i afkrydsningsfeltet “ OATH Token Identifier (6 bytes) ”, vælg “ 8 cifre ” for HOTP-længde, klik på knappen Generer for at generere en tilfældig hemmelig nøgle, lav en kopi af den hemmelige nøgle, og klik på Skriv konfiguration- knappen.

5. Download den professionelle version af KeePass (v2.x)

6. Installer eller udpak KeePass, hvis du har downloadet den bærbare version til et nyt bibliotek.

7. Download OtpKeyProv-plugin, udpak filen OtpKeyProv.plgx til KeePass 'bibliotek.

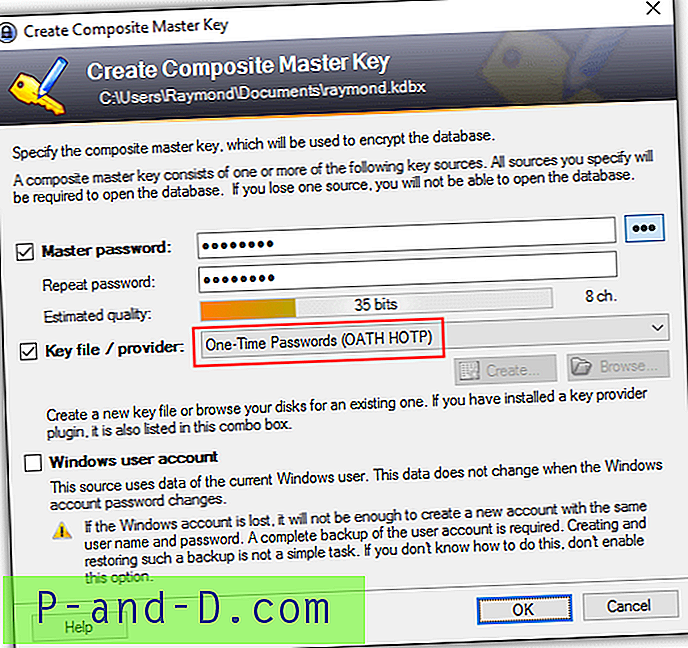

8. Kør KeePass, og du skal blive bedt om at oprette en sammensat hovednøgle, hvis det er første gang, du kører KeePass. Specificer hovednøglen, marker afkrydsningsfeltet " Nøglefil / udbyder " og vælg " Engangskodeord (OATH HOTP) " og klik på OK. Hvis du allerede har en KeePass-database, skal du logge ind, gå til Fil og vælge Skift masternøgle.

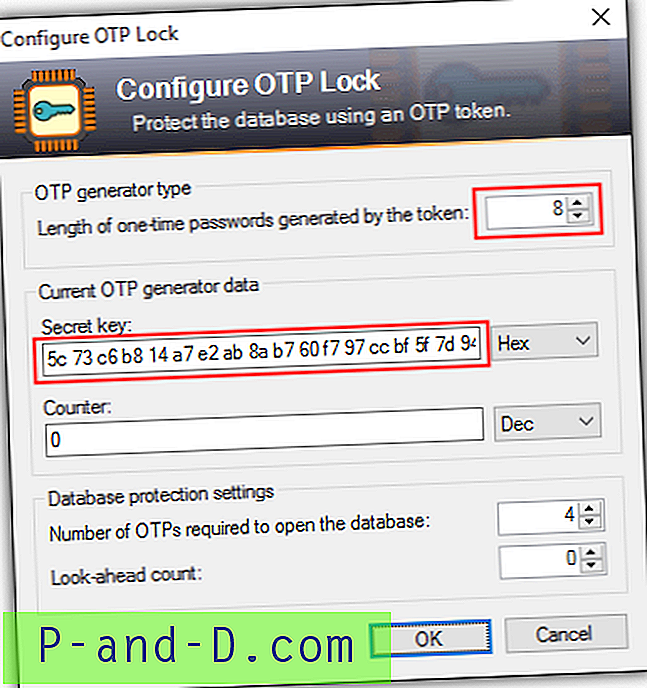

9. KeePass vil nu bede om at konfigurere din OTP-lås ved at specificere den hemmelige nøgle, som du har kopieret tidligere i trin 4. Indsæt den hemmelige nøgle i boksen, og klik på OK. Gem databasen, så ændringerne træder i kraft.

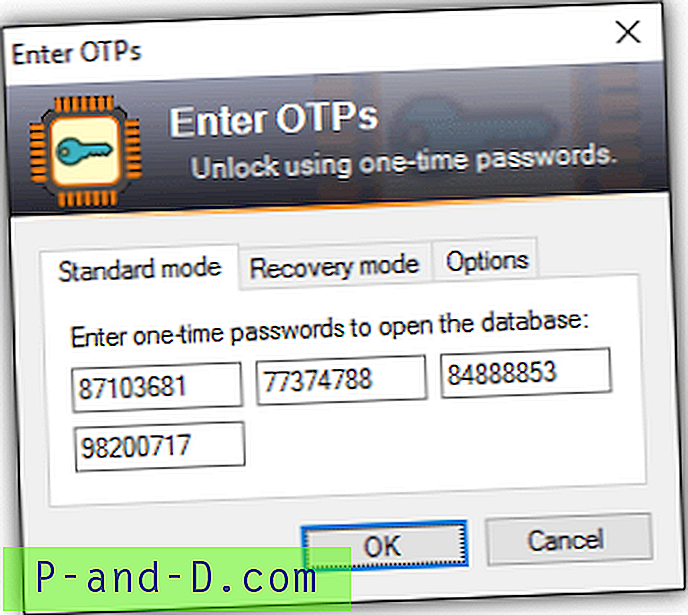

10. Når du forsøger at åbne KeePass med den database, der er beskyttet med YubiKey, bliver du bedt om at indtaste en gang-adgangskoden. Alle felter skal udfyldes med engangsadgangskoden ved at trykke og holde på YubiKey-sensoren i 3 sekunder, indtil en gang-adgangskoden genereres.

Hvis du vil logge ind på din KeePass-database, men ikke har din YubiKey med dig, er det stadig muligt at logge ind ved hjælp af gendannelsestilstand. Gå til fanen Gendannelsestilstand, og indtast den hemmelige nøgle, der blev genereret tilfældigt af YubiKey-personaliseringsværktøjet i trin 4.

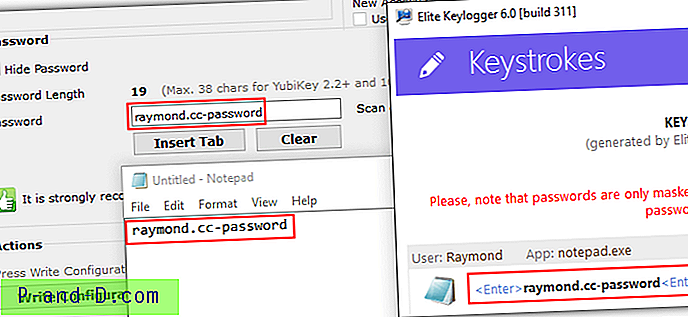

Den nyere YubiKey understøtter statisk adgangskodetilstand, som giver dig mulighed for nemt at indsætte en enkelt samme adgangskode ved at berøre sensoren. Denne statiske adgangskodetilstand fungerer på de fleste applikationer, men den er faktisk meget utrygg, da den statiske adgangskode kan indfanges af en keylogger. Som du kan se fra skærmbilledet nedenfor, er den øverste venstre røde boks den statiske adgangskode, der er konfigureret til en YubiKey ved hjælp af personaliseringsværktøjet. Den nederste venstre røde boks er den statiske adgangskode, der er indsat af YubiKey, efter at have berørt sensoren. Endelig viser den tredje boks til højre en keylogger, der indfangede den statiske adgangskode, der blev indtastet i et Notepad.

Selvom det helt sikkert er sikkert at bruge YubiKey's engangsadgangskodetilstand, skal du prøve at undgå at bruge den statiske adgangskodetilstand, da den kun giver bekvemmelighed, men ofrer sikkerhed.

![[Opdateret] Download Samsung Smart Switch til Windows PC gratis!](http://p-and-d.com/img/tech-tips/259/download-samsung-smart-switch.png)