I Windows 10 Creators Update preview build 15007 ser det ud til, at Microsoft har rettet UAC-bypass-metoden, der involverer eventvwr.exe. For det første, hvordan fungerer denne bypass?

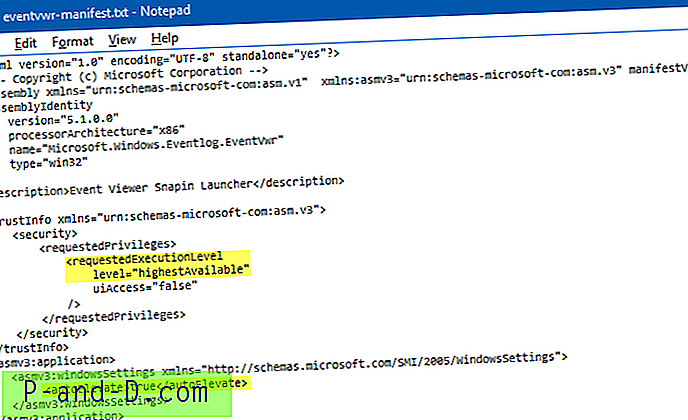

Når du er logget ind som administrator, begynder Windows-binære filer, der har eksekveringsniveauet indstillet til "højest tilgængelig" og "autoelevate" -egenskab indstillet til "sandt" i manifestet, automatisk forhøjet uden at vise prompten til brugerkontokontrol.

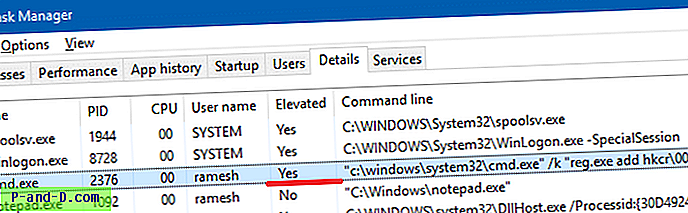

Task Manager (Taskmgr.exe) og Eventvwr.exe er to sådanne eksempler. Har du bemærket, at Task Manager kører forhøjet som standard, men viser ingen UAC-prompt, når du er logget ind som administrator?

Sikkerhedsforsker Matt Nelson (@ enigma0x3 på Twitter) skrev om en UAC-bypass eller -udnyttelse, der bruger eventvwr.exe. Eventvwr.exe er i det væsentlige et startprogram, der udfører% systemroot% \ system32 \ eventvwr.msc ved hjælp af ShellExecute-metoden.

Hvad det (ShellExecute) betyder, er, at systemet bruger .MSC-filtilknytningsinformation til at starte den relevante eksekverbare, der åbner MSC-filer. Da det overordnede program eventvwr.exe kører forhøjet som standard, kører underordnede processen også forhøjet.

UAC bypass ved hjælp af registreringsdatabase hack

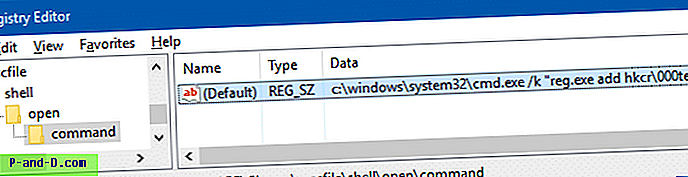

Når eventvwr.exe (shell) udfører eventvwr.msc-fil, spørger grenen her i stedet for at bruge filtilknytningsinformation under HKEY_LOCAL_MACHINE \ Software \ Classes \ mscfile:

HKEY_CLASSES_ROOT \ mscfile

FYI, HKEY_CLASSES_ROOT er bare en sammenlagt visning, der indeholder nøgler, undernøgler og værdier fra disse to placeringer:

HKEY_CURRENT_USER \ Software \ Classes HKEY_LOCAL_MACHINE \ Software \ Classes

Og hvis der findes identiske nøgler og værdier under begge, får de under HKEY_CURRENT_USER forrang. Så du kan kapre HKEY_CLASSES_ROOT\mscfile ved at oprette følgende nøgle:

HKEY_CURRENT_USER \ Software \ Classes \ mscfile \ shell \ open \ command

Et ondsindet program eller script kan indstille (default) -dataene i overensstemmelse hermed, så en PowerShell-kommando / script kan udføres med fulde administrative rettigheder / høj integritet, uden selv brugeren ved det.

Ved at kapre HKEY_CLASSES_ROOT, kan eventvwr.exe effektivt bruges som et startprogram til at udføre ethvert program vilkårligt - endda downloade ransomware nyttelast fra en ekstern server og køre det ved hjælp af PowerShell.exe, under administratorrettigheder.

Dette er en meget effektiv UAC-bypass-metode, da den ikke kræver tab af filer, DLL-injektion eller noget andet. Naturligvis fungerer denne UAC-udnyttelse kun, når du er logget ind som administrator.

Dette er ændret i Creators Update preview build 15007. Heldigvis har Microsoft rettet eventvwr.exe i 15007 - den shellexecuter ikke MSC-filen. I stedet opretter det en MMC.exe-proces direkte - filtilknytning bruges ikke.

Tak til Matt Nelson (@ enigma0x3), der opdagede denne bypass-metode, og til FireF0X (@ hFireF0X), der meddelte, at dette problem er løst i 15007, hvor eventvwr.exe bruger CreateProcess til at starte mmc.exe i stedet for ShellExecute . Se også: Microsoft Windows - Fileless UAC-beskyttelse Bypass Privilege-eskalering