Beslutning om en fil er inficeret eller sikker fra et VirusTotal scanningsresultat kan være frustrerende, når halvdelen af antiviruset viser, at den er inficeret, mens den anden halvdel viser, at den er ren.

Du kan prøve at analysere den halvdel detekterede fil ved hjælp af en online sandkassetjeneste som ThreatExpert, men rapporten viser kun programmets opførsel, når den er startet, og fortæller dig ikke, hvad den gør, når en mulighed er aktiveret, eller når der klikkes på en knap på programmet .

Dette er, når sandkassesoftwaren som Sandboxie kommer til at spille ved at give dig mulighed for at køre programmer på din computer, uanset om de er sikre eller inficerede, og alligevel påvirker ændringer stadig ikke din computer.

Selvom Sandboxie hovedsageligt bruges til at holde din computer sikker ved at køre programmer i et isoleret rum, kan det også bruges til at analysere programmets opførsel. Her er to måder at undersøge ændringerne foretaget på dit computersystem ved hjælp af programmer, der køres i Sandboxie.

Automatisk analyse ved hjælp af Buster Sandbox Analyzer

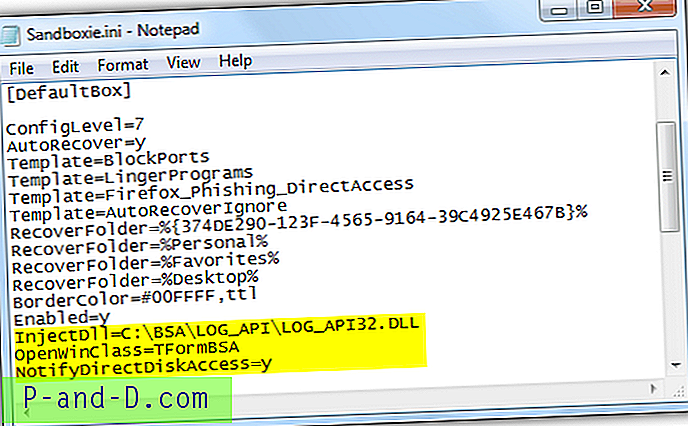

Buster Sandbox Analyzer (BSA) er et gratis værktøj, der kan bruges til at se handlingerne i enhver proces, der køres i Sandboxie. Selvom BSA er en bærbar software, fungerer den ikke lige ud af boksen og kræver en manuel engangskonfiguration for at indlæse en BSA DLL-fil ved at tilføje 3 linjer til Sandboxies INI-konfigurationsfil.

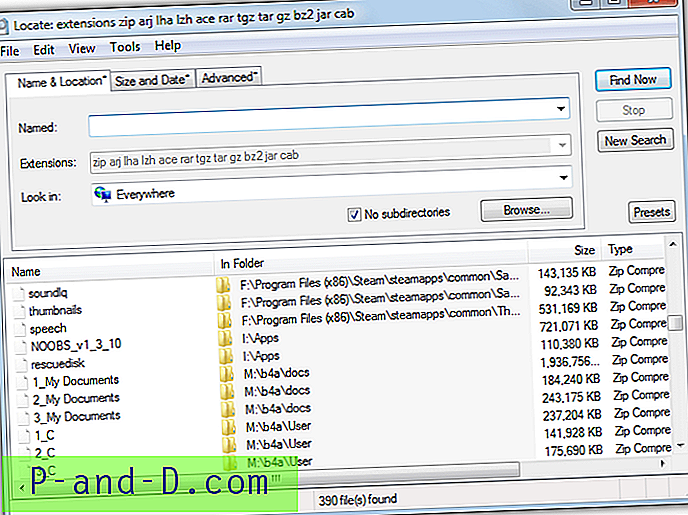

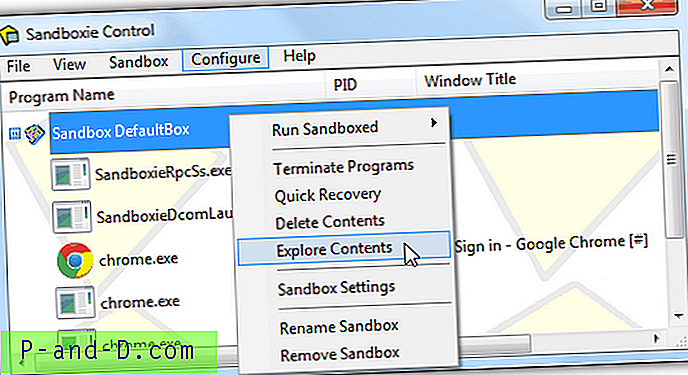

Vær opmærksom på, at hvis du følger den nøjagtige installationsinstruktion fra det officielle websted, skal du pakke Buster Sandbox Analyzer-mappen til roden til dit C: \ -drev. Når det er gjort, skal du køre BSA.EXE-eksekverbar fil fra mappen C: \ bsa, og du skal indtaste stien til sandkasse-mappen for at kontrollere, hvor der er placeringen af Sandboxies sandkasse-mappe. For at få placeringen skal du åbne Sandboxie Control ved at dobbeltklikke på det gule kite bakke-ikon fra meddelelsesområdet, trække ethvert program og slip det til Sandbox DefaultBox. Højreklik nu på Sandbox DefaultBox i kontrolvinduet og vælg "Explore Contents".

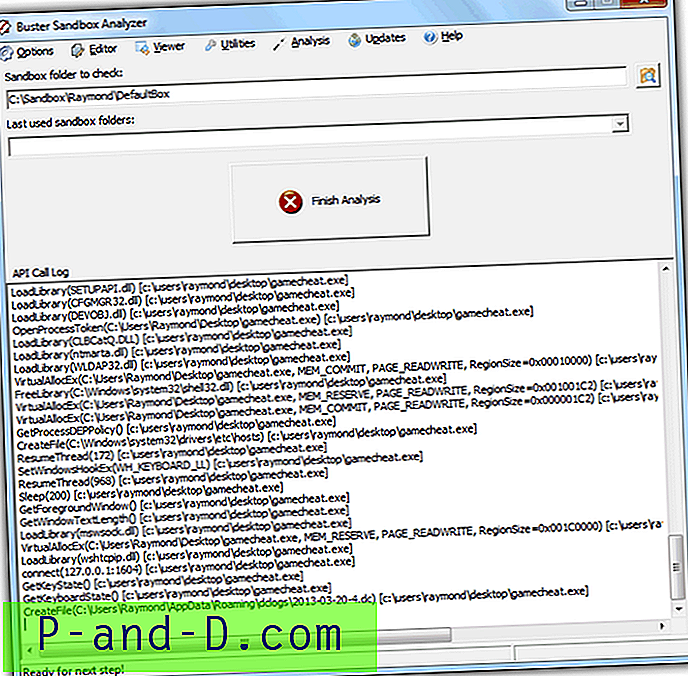

Et opdagelsesvindue åbnes med stien til sandkassen, som du kan kopiere og indsætte det i "Sandkasse-mappe for at kontrollere". Klik på knappen Start analyse på Buster Sandbox Analyzer, og du kan nu køre det program, du vil analysere i Sandboxie. Når et program køres under Sandboxie, vil du se API-opkaldslogvinduet i BSA udfyldes med information.

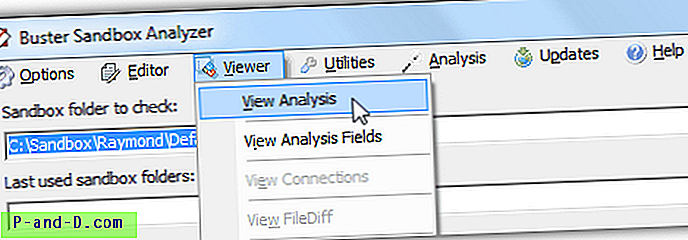

Når du er færdig med at teste programmet og vil analysere programmets opførsel, bliver du først nødt til at afslutte processen fra Sandboxie Control ved at højreklikke og vælge "Afslut programmer". Gå tilbage til Buster Sandbox Analyzer og klik på Udfør analyse-knappen. Klik på Viewer i menulinjen, og vælg View Analysis. Der åbnes en analysetekstfil, der viser dig den detaljerede rapport om handlingerne fra det program, du kørte i Sandboxie.

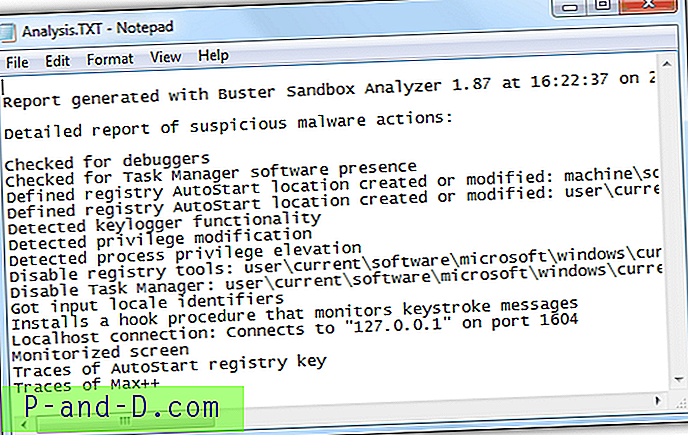

Screenshotet nedenfor er et eksempel på handlingerne oprettet af DarkComet RAT. Det kontrollerer for debuggers, task manager tilstedeværelse af software, skaber automatisk start i registreringsdatabasen, logger tastetryk, privilegering forhøjelse, deaktiverer regedit & task manager og opretter forbindelse til en ekstern vært med portnummer.

Yderligere bemærkninger : Nogle malware har anti-debugger-funktionalitet, hvor det automatisk afslutter sig selv, når det køres i fejlfindingsværktøjer eller virtuelle maskiner for at forhindre analyse eller for at narre de mindre erfarne brugere til at tro, at filen er sikker. Buster Sandbox Analyzer er bestemt foran spillet, fordi det opdateres mindst en gang om måneden for at forhindre malware i at genkende det som en debugger.

Download Buster Sandbox Analyzer

Manuel analyse

Manuel analyse af programmets opførsel fra Sandboxie er mulig uden brug af tredjepartsværktøjer, men du får ikke detaljeret analyse sammenlignet med at bruge Buster Sandbox Analyzer. Du kan nemt finde ud af, om sandboxed-applikationen er programmeret til at slippe yderligere filer til harddisken og tilføjet eventuelle autostartværdier i registreringsdatabasen, hvilket er tilstrækkelig bevis til at bestemme, at programmet er ondsindet.

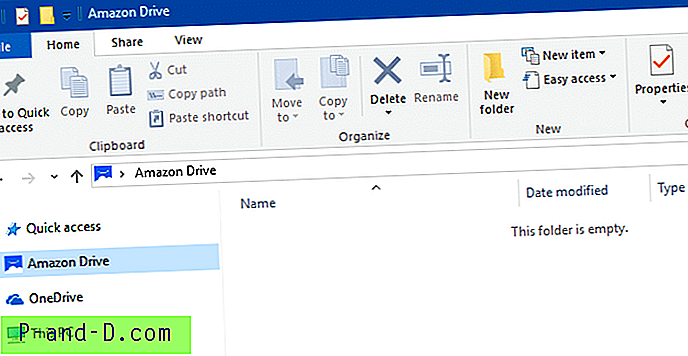

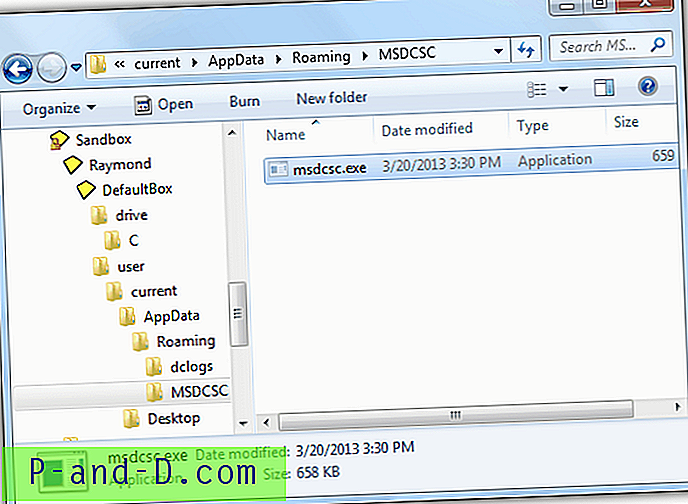

For at se filændringerne skal du højreklikke på DefaultBox fra Sandboxie Control-vinduet og vælge "Explore Contents" eller alternativt gå direkte til C: \ Sandbox \ [Username] \ DefaultBox \. Hvis du ser en mappe, f.eks. "Drev" eller "bruger", betyder det, at sandboxed-applikationen har oprettet nogle filer på harddisken. Fortsæt med at få adgang til mapperne, indtil du ser nogle filer. Nedenfor er et eksempel på en mistænkelig opførsel, hvor et sandkasset program kørte fra skrivebordet opretter en anden kopi af sig selv til den aktuelle brugers applikationsdatamappe.

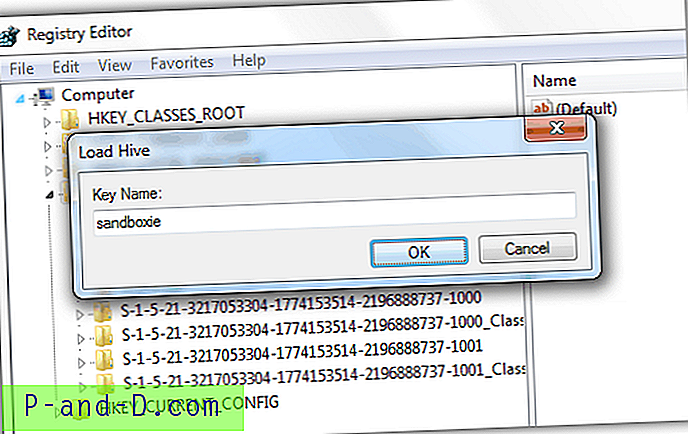

Hvad angår analyse af registerændringerne, skal du først afslutte programmet fra Sandboxie Control. Tryk på WIN + R for at åbne vinduet Kør, skriv regedit og klik på OK. Udvid HKEY_USERS registreringsdatabase mappe ved at dobbeltklikke på den, klikke på File fra menulinjen og vælg Load Hive . Gennemse til C: \ Sandbox \ [UserName] \ DefaultBox \ og åbn RegHive uden filtypenavn. Indtast noget såsom sandkasse til nøglenavn for let identifikation og klik på OK.

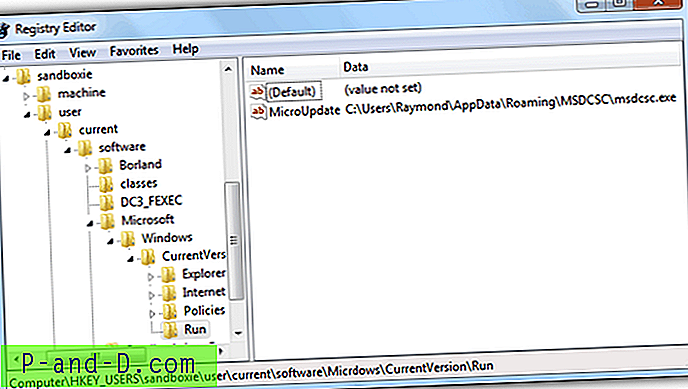

En anden registermappe med det navn, du tidligere har indstillet til nøglenavnet, tilføjes i slutningen af HKEY_USERS. Du kan nu udvide registreringsdatabase-mappen til at analysere de værdier, der tilføjes eller ændres.

Som du kan se fra eksempelskærmbillede ovenfor, tilføjede sandboxed-applikationen i Sandboxie også en automatisk startværdi til den aktuelle bruger i registreringsdatabasen for at køre filen, der blev faldet til mappen Application Data, når brugeren logger på. En computerbruger med erfaring og viden ville være i stand til at evaluere, at sandboxed-applikationens opførsel sandsynligvis er ondsindet, og du kan få bekræftelse af dine fund ved at sende filen til antivirusanalytiker ved hjælp af røntgen.