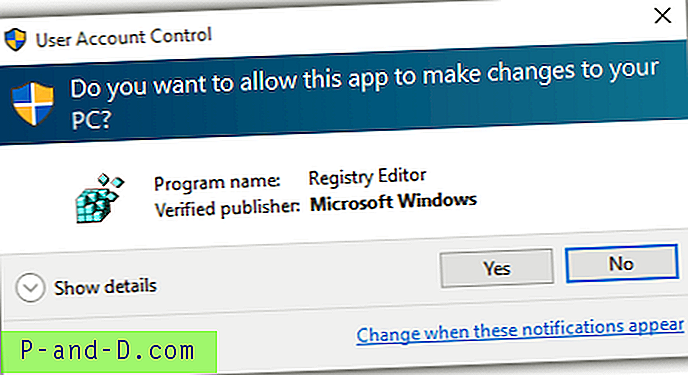

Funktionen Brugerkontokontrol har eksisteret siden Windows Vista og kan stadig findes implementeret på Windows 10. UAC er grundlæggende en sikkerhedsfunktion, der er implementeret i Windows-operativsystemet for at forhindre potentielt skadelige programmer i at foretage ændringer på din computer. Selv hvis din brugerkonto hører til administratorgruppen, der antages at have fuldstændig og ubegrænset adgang til computeren, er du stadig underlagt UAC-begrænsningen.

Når du kører et program, der har brug for privilegier til at foretage fil- eller registreringsdatabaseændringer, der kan påvirke alle brugere på computeren globalt, starter det et meddelelsesvindue med brugerkontokontrol. Brugeren kan enten klikke på Ja-knappen for at tillade, at programmet, der foretager ændringer i computeren, skal køre, ellers klikkes på Nej, det forhindrer det i at køre.

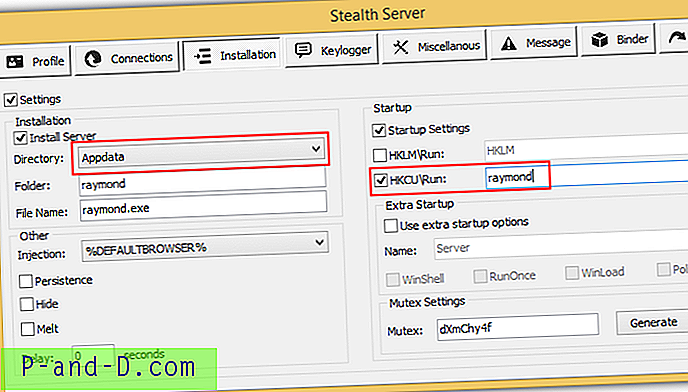

Hvis du sammenligner mellem de versioner af Windows, der følger med og uden funktionen Brugerkontokontrol (XP mod Vista og nyere), har XP en meget høj malware-infektionshastighed, mens den nyere Windows kræver en meget mere sofistikeret og avanceret rootkit malware i orden for at tage fuld kontrol over computeren. I denne artikel skal vi se nærmere på, hvor effektiv funktionen Brugerkontokontrol er, og hvad er dens svagheder. Selv med UAC aktiveret i et system, kan en ondsindet software som en trojan RAT bygges til at installere på systemet uden at udløse UAC-meddelelsen. Dette gøres ved at konfigurere serverbyggeren til at slippe den ondsindede fil ind i brugerens applikationsdatamappe (% AppData%) og tilføje en genvej til brugerens startmappe eller en registreringsdatabase post i HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run to køres automatisk ved Windows opstart.

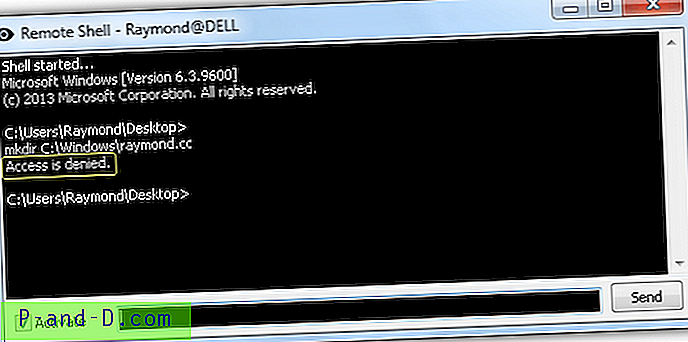

Uden UAC-højde har den ondsindede fil kun begrænsede privilegier, der kan påvirke den aktuelt loggede bruger, men ikke på hele systemet. F.eks. Nægtes hacker, der er tilsluttet systemet via en ekstern shell, at oprette et nyt bibliotek i Windows.

Denne funktion, der ofte findes i de fleste RAT, er ikke rigtig værdig til at blive kaldt en UAC-bypass, fordi den bare kører lydløst uden at anmode om UAC-højde, der ender med begrænsede privilegier. En reel UAC-bypass er, når en applikation får fuld administrativ privilegium gennem en bagdør uden at udløse UAC-meddelelsen og kræve, at brugeren skal klikke på knappen Ja i UAC-vinduet.

UAC Bypass Proof of Concept

Et offentligt tilgængeligt open source- beviskonsept til at besejre brugerkontokontrollen kaldet UACMe kan downloades gratis fra GitHub. Det indeholder 12 forskellige populære metoder, der bruges af malware til at omgå UAC. For at teste hver anden metode til UAC-bypass skal du blot tilføje et tal fra 1 til 12 efter filnavnet. For eksempel:

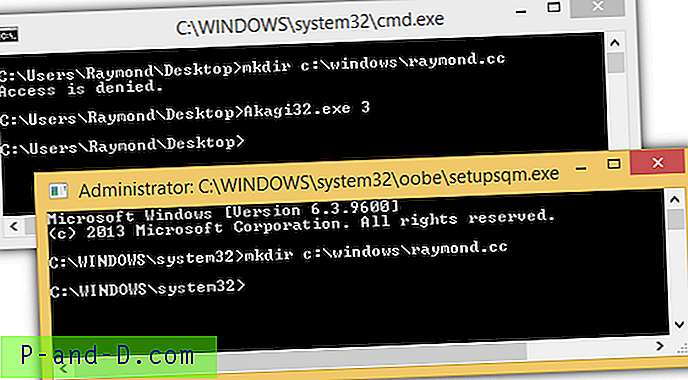

Akagi32.exe 3

Skærmbillede nedenfor viser et eksempel på at bruge UACMe til at starte en kommandoprompt med administrative rettigheder uden UAC-meddelelsesvinduet.

Som du kan se fra kommandopromptvinduet for baggrunden, at vi ikke var i stand til at oprette en ny mappe i C: \ Windows med fejlen "Adgang nægtes". Derefter kørte vi UACMe med metode 3, og den bruger en bagdørsmetode til at starte en anden kommandoprompt med administrative rettigheder uden at overlejre hele skærmen med en UAC-advarsel. Vi var derefter i stand til at oprette en ny mappe i C: \ Windows ved hjælp af kommandoprompten, der blev lanceret med UACMe.

Både 32-bit og 64-bit versioner er tilgængelige for UACMe, så sørg for at køre den rigtige version baseret på arkitekturen i dit Windows-operativsystem.

Download UACMe

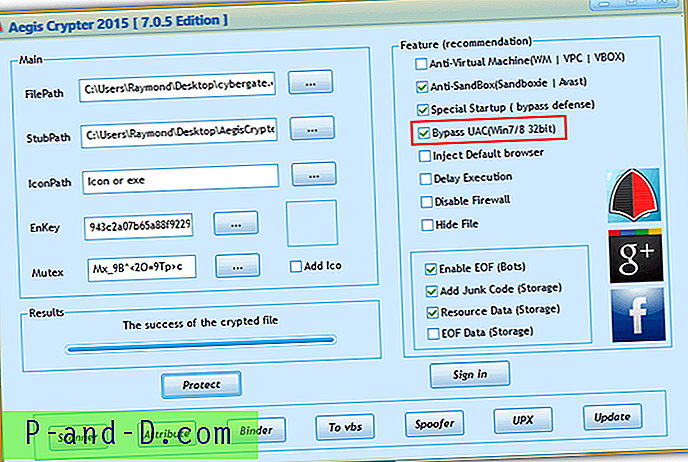

Selvom det er ret sjældent at finde en reel UAC-bypass-funktion implementeret i en RAT-trojan, kan denne kraftfulde bagdørsfunktion findes på nogle kryptere, der bruges til at gøre en ondsindet fil, der ikke kan påvises af antivirus-software. Vi har testet en af de gratis kryptere med en "Bypass UAC" -indstilling aktiveret og fundet, at resultaterne er ret upålidelige.

Kryptering af en fil med "Bypass UAC" -indstillingen aktiveret skal give et administrativt privilegium til filen uden behov for at påkalde UAC-elevationsvinduet. Nogle krypterede filer fungerer dog fint, mens andre ikke fungerer overhovedet.

Beskyttelse mod UAC-omløb

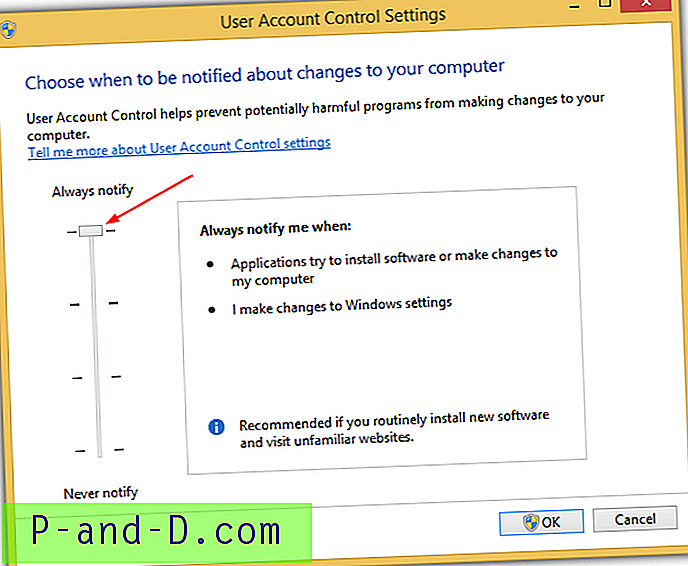

Standardindstillingen for brugerkontokontrol, der er på tredje niveau, er ikke sikker og kan omgås. Den mest effektive konfiguration af brugerkontokontrol er at indstille den til det højeste (fjerde) niveau, som altid skal underrette, når programmer forsøger at installere software eller foretage ændringer til computeren eller til Windows-indstillinger.

En anden måde er at bruge en standardbruger- eller gæstekonto i stedet for en administratorkonto, der oprettes efter installation af Windows.

![[Nærhed] Telefon viser altid et rødt lys.](http://p-and-d.com/img/tech-tips/607/phone-always-showing-red-light.jpg)