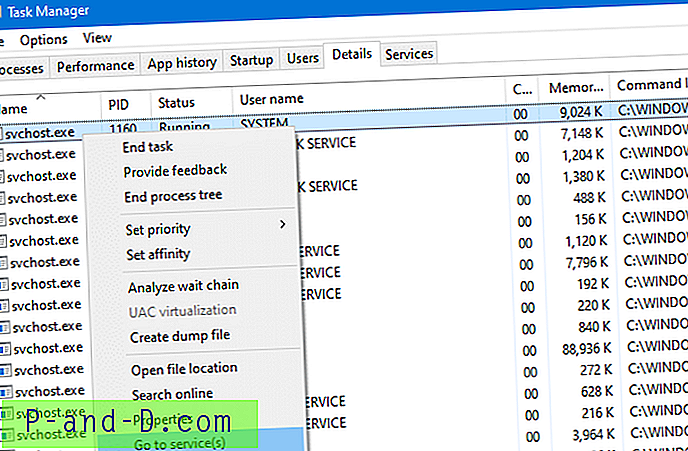

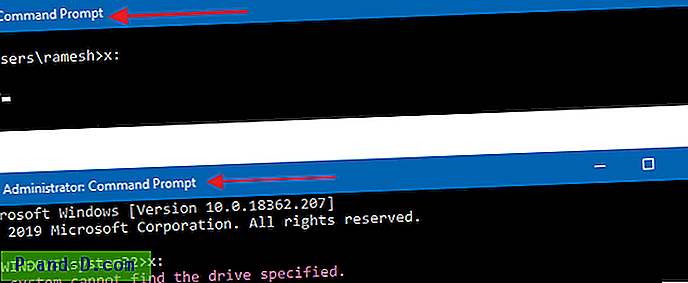

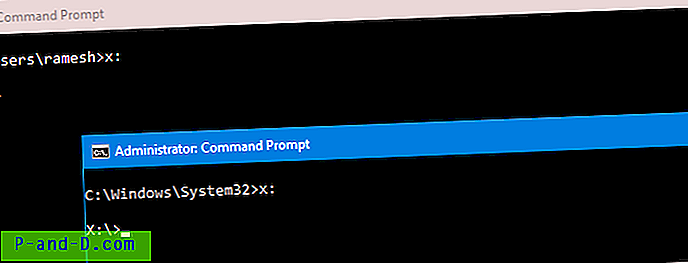

Når du forsøger at få adgang til et kortlagt netværksdrev fra forhøjet eller admin Kommandoprompt eller opgaveplanlægning (med højeste privilegier), ville det kortlagte drev ikke være tilgængeligt. Forsøg på at bruge de kortlagte netværksdrev forårsager fejlen Systemet kan ikke finde den angivne sti (Fejlkode: 0x80070003) .

Her er skærmbillederne fra en computer, der kører Windows 10 version 1903.

Det kortlagte netværksdrev er dog tilgængeligt fra File Explorer og almindelig (ikke-hævet) kommandoprompt.

Forskellige fora antyder, at folk bruger UNC-stier (som en løsning) i stedet for kortlagte drevbogstaver, når de er i kommandoprompetilstand eller kører batchfiler med Task Scheduler. De råder også brugere til at deaktivere Kør med de højeste privilegier til det specifikke planlagte opgaveopgave for at kunne bruge det kortlagte netværksdrev.

Disse løsninger er dog ikke nødvendige, da der er en permanent registreringsdatabase-baseret løsning, der giver dig mulighed for at bruge kortlagte drev fra standard såvel som forhøjede processer.

(Gå direkte til løsningen)

Microsoft Knowledgebase-artikel KB937624 Når du har tændt for UAC, er programmer muligvis ikke i stand til at få adgang til nogle netværkssteder, der løser dette problem. Men den rigtige løsning er i stedet angivet i KB3035277 (også nævnt).

KB937624 angiver:

Når en administrator logger på Windows Vista, opretter Local Security Authority (LSA) to adgangstokens. Hvis LSA får besked om, at brugeren er medlem af administratorgruppen, opretter LSA den anden logon, der har administratorrettighederne fjernet (filtreret). Dette filtrerede adgangstoken bruges til at starte brugerens skrivebord. Programmer kan bruge den fulde administratoradgangstoken, hvis administratorbrugeren klikker på Tillad i en dialogboks med kontrol af brugerkonti.

Hvis en bruger er logget på Windows Vista, og hvis Brugerkontokontrol er aktiveret, kan et program, der bruger brugerens filtrerede adgangstoken og et program, der bruger brugerens fulde administratoradgangstoken, køre på samme tid. Da LSA oprettede adgangstokens under to separate logon-sessioner, indeholder adgangstokens separate logon-id'er.

Da drevmappningerne, der er oprettet fra File Explorer, er fra et standardbruger-token, ses drevene ikke fra et forhøjet token (f.eks. Administrator Kommandoprompt eller planlagte opgaver, der er konfigureret til at køre med de højeste privilegier.)

En anden Microsoft-artikel KB3035277 med titlen Kortlagte drev er ikke tilgængelig fra en forhøjet prompt, når UAC er konfigureret til “Spørg om legitimationsoplysninger” tilbyder en forklaring sammen med en løsning, der fungerer i Windows Vista gennem Windows 10 (testet på v1903)

KB3035277 angiver:

Når UAC er aktiveret, opretter systemet to login-sessioner ved brugerlogon. Begge login-sessioner er knyttet til hinanden. Én session repræsenterer brugeren under en forhøjet session, og den anden session, hvor du kører under mindst brugerrettigheder.

Når der oprettes drevmappninger, opretter systemet symboliske linkobjekter (“DosDevices”), der knytter drevbogstaverne til UNC-stierne. Disse objekter er specifikke for en login-session og deles ikke mellem logon-sessioner.

Bemærk Registreringsindgangen EnableLinkedConnections tvinger de symboliske links, der skal skrives til begge linkede login-sessioner, der oprettes, når UAC er aktiveret.

Og her er en nyttig note fra James Finnigan [MSFT].

"EnableLinkedConnections" -politikken er afhængig af, at brugeren er medlem af administratorgruppen og deler på tværs af grænsen mellem ikke-hævet og forhøjet (hvilket kan føre til med vilje forkert fejlagtede drevmappinger af Malware). Det er i det væsentlige en løsning for kunder, der er i færd med at flytte deres brugere til standardbruger, men nødt til at gøre det gradvist og opbevare dem som medlemmer af gruppen Administratorer på kort sigt.

Rettelse: Kortlagte drev, der ikke ses fra Admin Command Prompt and Task Scheduler

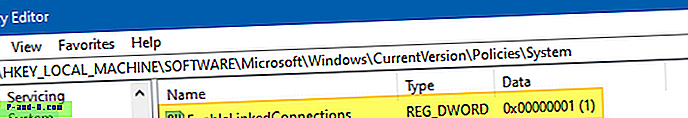

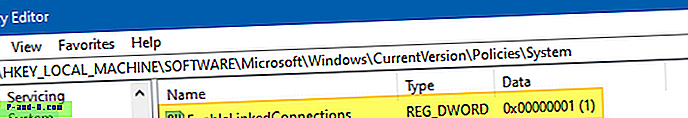

Som det fremgår af KB3035277, kan du løse problemet ved at oprette EnableLinkedConnections DWORD (32-bit) værdi i følgende registernøgle og indstille dens data til 1 .

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

- For at oprette / indstille registreringsdatabaseværdien skal du starte Registreringseditor (

regedit.exe) - Gå til ovenstående gren.

- I menuen Rediger skal du klikke på Ny, DWORD (32-bit) værdi.

- Navngiv DWORD-værdien som

EnableLinkedConnectionsog indstil dens data til1.

- Afslut Registreringseditor og genstart Windows.

Værdien EnableLinkedConnections gør det muligt for Windows at dele netværksforbindelser mellem den filtrerede adgangstoken og den fulde administratoradgangstoken for et medlem af gruppen Administratorer. Som nævnt tidligere skal du genstarte computeren, når du har oprettet registerværdien.

Efter genstart af Windows er drevene tilgængelige i regelmæssige såvel som forhøjede processer - dvs. processer, der kører under filtreret adgangstoken såvel som det fulde administratoradgangstoken.

Brug af en .REG-fil

Du kan automatisere ovenstående indstilling ved at oprette en .reg-fil fra følgende indhold.

Windows Registry Editor version 5.00 [HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System] "EnableLinkedConnections" = dword: 00000001

Opgaveplanlægning har stadig ikke adgang til kortlagte drev?

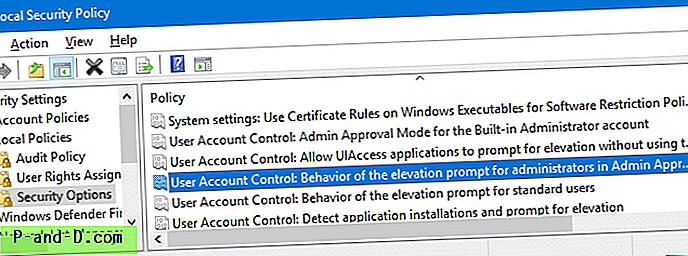

Hvis dine planlagte opgaver stadig ikke får adgang til de kortlagte netværksdrev på trods af aktivering af indstillingen EnableLinkedConnections registreringsdatabase, skal du kontrollere to ting:

- En brugerkontokontrolrelateret sikkerhedspolitik og

- Hvis den planlagte opgave er konfigureret til at køre under en anden bruger, skal du kortlægge drevet igen fra den brugerkonto. (se Vigtigt: bemærk i slutningen af denne artikel)

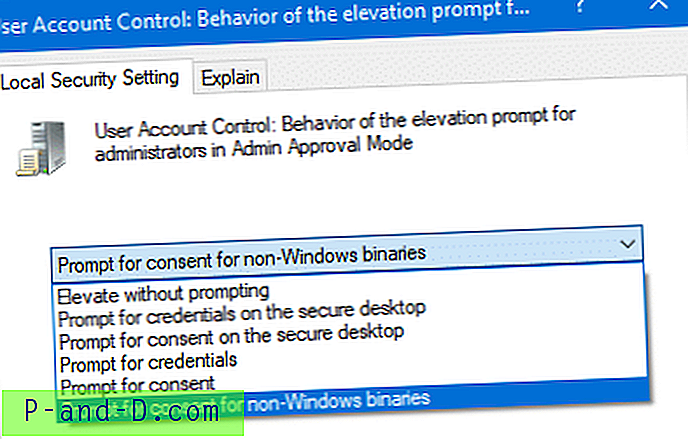

Hvis følgende UAC-politikindstilling er konfigureret til Spørg om legitimationsoplysninger, kan de planlagte opgaver (kører med de højeste privilegier) ikke få adgang til det kortlagte netværksdrev.

Brugerkontokontrol: Opførsel af elevationsprompt for administratorer i Admin Godkendelsestilstand

Brug af Security Policy Editor ( secpol.msc ) eller Registreringseditor, skal du indstille ovenstående politik til Spørg om indhold (som er Windows-standardindstillingen)

Fuld instruktioner til konfiguration af ovennævnte sikkerhedspolitik (sammen med en alternativ registreringsdatabase-baseret løsning) er tilgængelige i artiklen UAC beder om en adgangskode, selvom du er logget ind som administrator.

Efter nulstilling af ovenstående politik skal du genstarte Windows. Dine kortlagte drev skal være tilgængelige til planlagte opgaver, der er konfigureret til at køre med de højeste privilegier.

Vigtigt: Når du kører opgaven under en anden brugerkonto eller under SYSTEM (LocalSystem) EnableLinkedConnections ses de kortlagte drev imidlertid ikke på trods af værdien EnableLinkedConnections . Dette skyldes, at kortlægning af netværksdrev er per bruger. Det betyder, at du skal kortlægge drevet igen under den specifikke brugerkonto, der er konfigureret til at køre den planlagte opgave.

Oplysninger i denne artikel gælder for Windows Vista gennem Windows 10. Løsningerne er sidst testet i Windows 10 v1903.